Have I Been Pwned?

| Have I Been Pwned? sito web | |

|---|---|

| |

| URL | haveibeenpwned.com |

| Tipo di sito | Internet Security |

| Lingua | Inglese |

| Registrazione | Facoltativa |

| Scopo di lucro | Sì |

| Proprietario | Troy Hunt |

| Creato da | Troy Hunt |

| Lancio | 4 dicembre 2013 |

| Stato attuale | Online |

Have I Been Pwned? (HIBP) è un sito web che consente agli utenti di Internet di verificare se i propri dati personali sono stati compromessi da violazioni dei dati. Il servizio raccoglie e analizza centinaia di dump e pastebin di database contenenti informazioni su miliardi di account violati e consente agli utenti di cercare le proprie informazioni inserendo il proprio numero di telefono o indirizzo e-mail. Gli utenti possono anche registrarsi per ricevere una notifica se il loro indirizzo e-mail appare nei dump futuri. Il sito è stato ampiamente pubblicizzato come una risorsa preziosa per gli utenti di Internet che desiderano proteggere la propria sicurezza e privacy.[1][2] Il sito è stato creato dall'esperto di sicurezza Troy Hunt il 4 dicembre 2013.

A giugno 2019 Have I Been Pwned? conta in media circa centosessantamila visitatori giornalieri, il sito ha quasi tre milioni di abbonati e-mail attivi e contiene record di quasi otto miliardi di account.[3]

Descrizione[modifica | modifica wikitesto]

La funzione principale di Have I Been Pwned? da quando è stato lanciato è quella di fornire al grande pubblico un mezzo per verificare se le loro informazioni private sono divulgate o compromesse. I visitatori del sito web possono inserire un indirizzo e-mail e visualizzare un elenco di tutte le violazioni dei dati note con i record legati a tale indirizzo e-mail. Il sito web fornisce anche dettagli su ciascuna violazione dei dati, come il retroscena della violazione e quali tipi specifici di dati sono stati inclusi in essa.

Have I Been Pwned? offre anche un servizio "Notify Me" ("Avvisami") che consente ai visitatori di iscriversi al sito e ricevere le notifiche su future violazioni. Una volta che qualcuno si iscrive a questo servizio riceverà un messaggio di posta elettronica ogni volta che le sue informazioni personali vengono rilevate in una nuova violazione dei dati.

Nel settembre 2014, Hunt ha aggiunto una funzionalità che ha consentito di aggiungere automaticamente nuove violazioni dei dati al database di HIBP. La nuova funzionalità ha utilizzato Dump Monitor, un bot di Twitter che rileva e trasmette i probabili dump delle password trovati sui pastebin, per aggiungere automaticamente nuove potenziali violazioni in tempo reale. Le violazioni dei dati spesso compaiono sui pastebin prima che vengano segnalate a tutti; quindi, il monitoraggio di questa fonte consente ai consumatori di essere informati prima se sono stati compromessi.[4]

Oltre a dettagliare le violazioni dei dati da cui è stato colpito l'account di posta elettronica, il sito web indica anche a coloro che compaiono nella ricerca del database di installare un gestore di password, vale a dire 1Password, che Troy Hunt ha recentemente approvato.[5] Una spiegazione online sul suo sito web[6] spiega le sue motivazioni e sostiene che il guadagno monetario non è l'obiettivo di questa partnership.

Password violate[modifica | modifica wikitesto]

Nell'agosto 2017, Hunt ha reso pubbliche 306 milioni di password a cui era possibile accedere tramite una ricerca sul Web o scaricabili in blocco.[7]

Nel febbraio 2018, l'informatico britannico Junade Ali ha creato un protocollo di comunicazione (utilizzando il k-anonimato e la funzione crittografica di hash) per verificare in modo anonimo se una password fosse trapelata senza rivelare completamente la password cercata.[8][9] Questo protocollo è stato implementato come API pubblica nel servizio di Hunt ed è ora utilizzato da più siti web e servizi, inclusi i gestori di password[10][11] e le estensioni del browser.[12][13] Questo approccio è stato successivamente replicato dalla funzione di controllo password di Google.[14][15][16] Ali ha lavorato con gli accademici della Cornell University per analizzare formalmente il protocollo per identificare i limiti e sviluppare due nuove versioni di questo protocollo note come Frequency Size Bucketization e Identifier Based Bucketization. Nel marzo 2020, il pudding crittografico è stato aggiunto a questo protocollo.[17]

Storia[modifica | modifica wikitesto]

Lancio[modifica | modifica wikitesto]

Alla fine del 2013, l'esperto di sicurezza web Troy Hunt stava analizzando le violazioni dei dati per tendenze e modelli. Si è reso conto che le violazioni potrebbero avere un impatto notevole sugli utenti che potrebbero anche non essere consapevoli del fatto che i loro dati siano stati compromessi e, di conseguenza, ha iniziato a sviluppare HIBP. "Probabilmente il catalizzatore principale è stato Adobe", ha affermato Hunt parlando della sua motivazione per l'avvio del sito, riferendosi alla violazione della sicurezza di Adobe Systems che ha colpito 153 milioni di account nell'ottobre 2013.[18]

Hunt lanciato Have I Been Pwned? il 4 dicembre 2013 con un annuncio sul suo blog. A quel tempo, il sito aveva solo cinque violazioni dei dati indicizzate: Adobe Systems, Stratfor, Gawker, Yahoo! Voices e Sony Pictures.[19] Tuttavia, il sito ora aveva la funzionalità per aggiungere facilmente future violazioni non appena rese pubbliche:

«Ora che ho una piattaforma su cui lavorare, sarò in grado di integrare rapidamente future violazioni e renderle rapidamente ricercabili da persone che potrebbero essere state colpite. Al momento è un gioco un po' ingiusto: gli aggressori e altri che desiderano utilizzare violazioni dei dati per scopi dannosi possono ottenere e analizzare molto rapidamente i dati, ma il consumatore medio non ha un modo fattibile per estrarre gigabyte di account gzippati da un torrent e scoprire se sono stati compromessi o no.[19]»

Violazioni dei dati[modifica | modifica wikitesto]

Sin dal suo lancio, l'obiettivo principale dello sviluppo di HIBP è stato quello di aggiungere nuove violazioni di dati il più rapidamente possibile dopo che sono state divulgate al pubblico.

Nel luglio 2015, il sito di incontri Ashley Madison, noto per incoraggiare gli utenti ad avere relazioni extraconiugali, ha subito una violazione dei dati e le identità di oltre 30 milioni di utenti del servizio sono trapelate al pubblico. La violazione dei dati ha ricevuto un'ampia copertura mediatica, presumibilmente a causa dell'elevato numero di utenti interessati e della vergogna degli iscritti derivante dal giudizio dell'opinione pubblica. Secondo Hunt, la pubblicità della violazione ha determinato un aumento del 57.000% del traffico verso HIBP.[20] A seguito di questa violazione, Hunt ha aggiunto funzionalità a HIBP in base alle quali le violazioni considerate "sensibili" non sarebbero state ricercabili pubblicamente e sarebbero state rivelate solo agli abbonati del sistema di notifica e-mail. Questa funzionalità è stata abilitata per i dati di Ashley Madison, così come per i dati di altri siti potenzialmente scandalosi, come Adult FriendFinder.[2]

Nell'ottobre 2015, Hunt è stato contattato da una fonte anonima che gli ha fornito un deposito di 13,5 milioni di indirizzi e-mail e password in chiaro, sostenendo che provenivano da 000webhost, un provider di web hosting gratuito. Lavorando con Thomas Fox-Brewster di Forbes, ha appurato che il dump era molto probabilmente veritiero testando gli indirizzi e-mail ricevuti da esso e confermando le informazioni sensibili dei diversi clienti di 000webhost. Hunt e Fox-Brewster hanno tentato molte volte di contattare 000webhost per confermare ulteriormente l'autenticità della violazione, ma non sono stati in grado di ottenere una risposta. Il 29 ottobre 2015, a seguito del ripristino di tutte le password e della pubblicazione dell'articolo di Fox-Brewster sulla violazione, 000webhost ha annunciato la violazione dei dati tramite la propria pagina Facebook.[21][22]

All'inizio di novembre 2015, due violazioni dei fornitori di pagamenti per il gioco d'azzardo Neteller e Skrill sono state confermate veritiere da Paysafe Group, la società madre di entrambi i fornitori. I dati includevano 3,6 milioni di record da Neteller ottenuti nel 2009 utilizzando un exploit in Joomla e 4,2 milioni di record da Skrill (allora noto come Moneybookers) trapelati nel 2010 dopo che una rete privata virtuale era stata compromessa. I 7,8 milioni di record combinati sono stati aggiunti al database di HIBP.[23]

Più tardi quel mese, il produttore di giocattoli elettronici VTech è stato violato e una fonte anonima ha fornito privatamente a HIBP un database contenente quasi cinque milioni di record di genitori che avevano acquistato sul sito. Secondo Hunt, questa è stata la quarta più grande violazione della privacy dei consumatori fino ad oggi.[24]

Nel maggio 2016, una serie senza precedenti di violazioni dei dati di grandi dimensioni risalenti a diversi anni prima è stata rilasciata in un breve lasso di tempo. Queste violazioni includevano 360 milioni di account Myspace dal 2009 circa, 164 milioni di account LinkedIn dal 2012, 65 milioni di account Tumblr dall'inizio del 2013 e 40 milioni di account dal servizio di incontri per adulti Fling.com. Questi set di dati furono tutti messi in vendita da un hacker anonimo di nome "peace_of_mind", e poco dopo furono forniti a Hunt per essere inclusi in HIBP.[25] Nel giugno 2016, un'ulteriore mega violazione di 171 milioni di account dal social network russo VK è stata aggiunta al database di HIBP.[26]

Nell'agosto 2017, BBC News citò Have I Been Pwned? nel suo articolo sulla scoperta di Hunt di un'operazione di spamming che ha attinto a un elenco di 711,5 milioni di indirizzi e-mail.[27]

Tentativo di vendita[modifica | modifica wikitesto]

A metà giugno 2019, Hunt ha annunciato l'intenzione di vendere Have I Been Pwned? a un'organizzazione ancora da definire. Nel suo blog, ha delineato i suoi desideri per ridurre lo stress personale ed espandere il sito oltre ciò che era in grado di realizzare da solo.[3] Al momento del rilascio del post sul blog, stava lavorando con KPMG per trovare le aziende che riteneva adatte e interessate all'acquisizione. Tuttavia, nel marzo 2020 ha annunciato sul suo blog che Have I Been Pwned? rimarrà indipendente per il prossimo futuro.[28]

Open-source[modifica | modifica wikitesto]

Il 7 agosto 2020, Hunt ha annunciato sul suo blog l'intenzione di rendere open source il codice sorgente di Have I Been Pwned?[29]

Significato del nome[modifica | modifica wikitesto]

Il nome "Have I Been Pwned?" si basa sul termine "pwn" nel gergo degli script kiddie, che significa "compromettere o prendere il controllo, in particolare di un altro computer o applicazione".

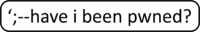

Il logo di HIBP include il testo ';--, che è una comune stringa di attacco SQL injection. Un hacker che cerca di assumere il controllo del database di un sito web potrebbe utilizzare una stringa di attacco di questo tipo per manipolare il sito web in modo che esegua un codice dannoso. Gli attacchi injection sono uno dei vettori più comuni con cui può verificarsi una violazione dei database; sono le vulnerabilità delle applicazioni web numero 3 nell'elenco OWASP Top 10.[30]

Note[modifica | modifica wikitesto]

- ^ (EN) Larry Seltzer, How to find out if your password has been stolen, su ZDNet. URL consultato il 19 ottobre 2020.

- ^ a b Rob Price, There's an easy way to see whether you've been affected by the Ashley Madison leak and previous massive hacks, su Business Insider. URL consultato il 19 ottobre 2020.

- ^ a b (EN) Project Svalbard: The Future of Have I Been Pwned, su Troy Hunt, 11 giugno 2019. URL consultato il 19 ottobre 2020.

- ^ (EN) Search engine for hacks now monitors Pastebin to find your sensitive data, su The Daily Dot, 16 settembre 2014. URL consultato il 19 ottobre 2020.

- ^ (EN) Finding compromised passwords with 1Password | 1Password, su 1Password Blog, 28 agosto 2018. URL consultato il 19 ottobre 2020.

- ^ (EN) Have I Been Pwned is Now Partnering With 1Password, su Troy Hunt, 29 marzo 2018. URL consultato il 19 ottobre 2020.

- ^ (EN) Need a new password? Don't choose one of these 306 million, su Engadget. URL consultato il 19 ottobre 2020.

- ^ (EN) Jon Brodkin, Find out if your password has been pwned—without sending it to a server, su Ars Technica, 23 febbraio 2018. URL consultato il 19 ottobre 2020.

- ^ (EN) 1Password bolts on a ‘pwned password’ check, su TechCrunch. URL consultato il 19 ottobre 2020.

- ^ (EN) 1Password Integrates With 'Pwned Passwords' to Check if Your Passwords Have Been Leaked Online, su MacRumors. URL consultato il 19 ottobre 2020.

- ^ (EN) 1Password Helps You Find Out if Your Password Is Pwned, su Gizmodo. URL consultato il 19 ottobre 2020.

- ^ (EN) Stephanie Condon, Okta offers free multi-factor authentication with new product, One App, su ZDNet. URL consultato il 19 ottobre 2020.

- ^ (EN) Michael J. Coren, The world’s biggest database of hacked passwords is now a Chrome extension that checks yours automatically, su Quartz. URL consultato il 19 ottobre 2020.

- ^ (EN) Paul Wagenseil 05 February 2019, Google's New Chrome Extension Finds Your Hacked Passwords, su LaptopMag. URL consultato il 19 ottobre 2020.

- ^ (EN) Google Launches Password Checkup Extension to Alert Users of Data Breaches, su BleepingComputer. URL consultato il 19 ottobre 2020.

- ^ (EN) Melisha Dsouza, Google’s new Chrome extension ‘Password CheckUp’ checks if your username or password has been exposed to a third party breach, su Packt Hub, 6 febbraio 2019. URL consultato il 19 ottobre 2020.

- ^ (EN) Pwned Passwords Padding (ft. Lava Lamps and Workers), su The Cloudflare Blog, 4 marzo 2020. URL consultato il 19 ottobre 2020.

- ^ (EN) The Rise of ‘Have I Been Pwned?’, an Invaluable Resource in the Hacking Age, su vice.com. URL consultato il 19 ottobre 2020.

- ^ a b (EN) Check if you’re the victim of a data breach with ‘Have I Been Pwned?’, su Graham Cluley, 5 dicembre 2013. URL consultato il 19 ottobre 2020.

- ^ How Troy Hunt Is Alerting Web Users Ensnared in Huge Data Breaches, su eWEEK. URL consultato il 19 ottobre 2020.

- ^ (EN) Thomas Brewster, 13 Million Passwords Appear To Have Leaked From This Free Web Host - UPDATED, su Forbes. URL consultato il 19 ottobre 2020.

- ^ Free Hosting, su facebook.com. URL consultato il 19 ottobre 2020.

- ^ (EN) Thomas Brewster, Gambling Darling Paysafe Confirms 7.8 Million Customers Hit In Epic Old Hacks, su Forbes. URL consultato il 19 ottobre 2020.

- ^ (EN) One of the Largest Hacks Yet Exposes Data on Hundreds of Thousands of Kids, su vice.com. URL consultato il 19 ottobre 2020.

- ^ (EN) Darlene Storm, Pwned: 65 million Tumblr accounts, 40 million from Fling, 360 million from MySpace, su Computerworld, 30 maggio 2016. URL consultato il 19 ottobre 2020.

- ^ (EN) Zack Whittaker, More "mega breaches" to come, as rival hackers vie for sales, su ZDNet. URL consultato il 19 ottobre 2020.

- ^ (EN) Giant spambot scooped up 711 million email addresses, in BBC News, 30 agosto 2017. URL consultato il 19 ottobre 2020.

- ^ (EN) Project Svalbard, Have I Been Pwned and its Ongoing Independence, su Troy Hunt, 2 marzo 2020. URL consultato il 19 ottobre 2020.

- ^ (EN) I'm Open Sourcing the Have I Been Pwned Code Base, su Troy Hunt, 7 agosto 2020. URL consultato il 19 ottobre 2020.

- ^ (EN) OWASP Top Ten Web Application Security Risks | OWASP (2021), su owasp.org. URL consultato il 22 giugno 2021.

Altri progetti[modifica | modifica wikitesto]

Wikimedia Commons contiene immagini o altri file su Have I Been Pwned?

Wikimedia Commons contiene immagini o altri file su Have I Been Pwned?

Collegamenti esterni[modifica | modifica wikitesto]

- (EN) Sito ufficiale, su haveibeenpwned.com.

- (EN) Have I Been Pwned?, su GitHub.