Demilitarized zone

Nell’ambito delle reti informatiche e della sicurezza informatica, una demilitarized zone o DMZ (in italiano zona demilitarizzata) è una sottorete fisica o logica che contiene ed espone dei servizi ad una rete esterna non ritenuta sicura, come ad esempio Internet. Lo scopo di una DMZ è di proteggere la rete LAN di un'organizzazione.

Descrizione[modifica | modifica wikitesto]

Nel senso militare e territoriale del termine il nome usato deriva dal termine "zona demilitarizzata", un'area tra stati nazionali in cui non è consentita alcun'operazione militare, cioè è vista come zona non appartenente ad alcuna parte confinante.[1]. Questo concetto metaforico è applicabile in ambito informatico, in quanto una DMZ funziona come una piccola rete di confine posizionata tra Internet e la rete interna. Lo scopo della DMZ è quello di aggiungere uno strato di sicurezza ad una rete locale aziendale, nel quale un nodo appartenente ad una rete esterna può accedere soltanto ai servizi messi a disposizione, senza mettere a rischio e compromettere la sicurezza della rete locale interna. Nel caso una delle macchine appartenenti alla DMZ subisca un attacco informatico, questo non si ripercuote sul resto della rete[2]. Per chi si connette dall'esterno dell'organizzazione, la DMZ è infatti una sorta di "strada senza uscita" o "vicolo cieco". La scelta di collocare determinati host in un’area come la DMZ è fatta quando tali host forniscono servizi sia ad utenti esterni che interni alla rete locale e a causa dell’aumento potenziale di attacchi a servizi come server di posta elettronica, Web e Domain Name System (DNS) essi vengono inseriti in tale zona[2], evitando così che una eventuale loro compromissione si propaghi alla rete interna.

Una DMZ può essere creata attraverso la definizione di policy distinte su uno o più firewall. Genericamente i firewall intermedi controllano il traffico tra i server nella DMZ, i client interni ed esterni. Le connessioni dalle reti esterne verso la DMZ sono solitamente controllate tramite una tipologia di NAT chiamata "port forwarding" o "port mapping"[N 1], implementata sul sistema che agisce da firewall che tipicamente è di tipo packet filter[3]. Una configurazione DMZ fornisce protezione dagli attacchi esterni, ma in genere non ha alcun effetto sugli attacchi interni, come lo sniffing della comunicazione tramite un analizzatore di pacchetti o attacchi di spoofing.

Servizi[modifica | modifica wikitesto]

Qualsiasi servizio di rete che può essere offerto agli utenti della rete esterna ed interna può essere inserito nella DMZ. I più comuni di questi servizi sono: il server web, server di posta elettronica, server FTP e server DNS.

Server web[modifica | modifica wikitesto]

I server web potrebbero dover comunicare con un database interno per fornire alcuni servizi specializzati. A volte è anche buona norma configurare una Zona Militarizzata Classificata (CMZ) separata dalla DMZ, cioè una zona militarizzata altamente sorvegliata che comprende per lo più server Web e server simili che si interfacciano con il mondo esterno, cioè Internet[4]. In questo modo proteggiamo i server di database mettendoli in una zona separata dalla DMZ essendo quest’ultima pubblicamente accessibile. In genere, non è una buona norma consentire al server Web di comunicare direttamente con il sottostante server di database. È opportuno utilizzare un firewall a livello di applicazione, che funge da mezzo di comunicazione tra il server del database e il server web[2]. Ciò fornisce un ulteriore livello di sicurezza, sebbene aumenti la complessità della rete. Questo tipo di configurazione ha poi uno svantaggio: gli utenti della workstation (gli utenti locali) non possono usare directory di rete e apportare modifiche direttamente a pagine Web o altri file e sono quindi costretti ad usare protocolli applicativi come FTP per caricare o scaricare le pagine[5].

Server e-mail[modifica | modifica wikitesto]

I messaggi di posta elettronica degli utenti sono confidenziali, quindi sono generalmente memorizzati su un server a cui non è possibile accedere da Internet, e quindi inserito in una zona LAN. Per far sì che il server di posta interno comunichi con server di posta esterni, viene posto un server ausiliario nella DMZ, il quale riceve le email in arrivo e le inoltra al server interno principale[2][3]. In questo modo è possibile controllare la posta in arrivo sulla DMZ, ad esempio tramite sandbox o antivirus, prima di inoltrarla.

Server DNS[modifica | modifica wikitesto]

È possibile avere diverse configurazioni riguardanti la posizione e il numero di server DNS in una DMZ. Se si dispone di un solo set di server DNS, sia per la zona interna che esterna, è necessario inserirli nella DMZ e consentire così agli utenti locali di accedervi anziché collocarli nella stessa rete interna e configurare nel firewall le richieste DNS esterne, la quale è una prassi poco sicura poiché permettiamo ad utenti esterni di accedere alla rete interna. La configurazione più comune consiste nell’usare due set di server DNS, un set di DNS interni e un set di server accessibili esternamente collocati nella DMZ, che è sicura ma accessibile solo dalla rete pubblica.[6][3]

Proxy[modifica | modifica wikitesto]

Per dare maggiore supporto e sicurezza alla struttura vengono usati dei firewall che lavorano a livello applicativo.

Le impostazioni proxy di rete consentono la connessione a Internet mentre si eseguono attività come l'attivazione del servizio o l'accesso alle opzioni di supporto.

Server Proxy[modifica | modifica wikitesto]

Per favorire una maggiore sicurezza e conformità agli standard legali definiti ad esempio da HIPAA (The Health Insurance Portability and Accountability Act) e ragioni di monitoraggio è opportuno, in un'ambientazione aziendale, la presenza di un server proxy nella DMZ[3][7]. I vantaggi introdotti sono i seguenti:

- Costringe gli utenti della workstation ad usare il server proxy per accedere ad internet.

- Permette di ridurre il traffico di rete poiché alcuni contenuti Web potrebbero essere memorizzati nella cache dal server proxy.

- Semplifica la registrazione e il monitoraggio delle attività degli utenti.

- Filtro centralizzato dei contenuti web.

- Web cache.

Reverse Proxy Server[modifica | modifica wikitesto]

È come un server proxy normale, fa da intermediario, ma ha lo scopo inverso. Invece di fornire un servizio agli utenti interni che desiderano accedere a una rete esterna, fornisce l'accesso indiretto per una rete esterna (di solito Internet) alle risorse interne. Questo è un ulteriore livello di sicurezza, che è particolarmente consigliato quando è necessario accedere alle risorse interne dall'esterno. Solitamente tale meccanismo di proxy inverso viene fornito utilizzando un firewall a livello di applicazione in quanto si concentrano sulla forma specifica del traffico piuttosto che sul controllo dell'accesso a specifiche porte TCP e UDP come fa un firewall che si limita solo a filtrare i pacchetti.[8][7]

Architettura[modifica | modifica wikitesto]

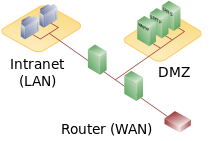

Una DMZ può essere progettata in modi diversi a seconda delle esigenze e dei requisiti di rete desiderati, e tipicamente è una soluzione adottata dalle grandi aziende. Due tra le configurazioni più comuni sono: con un singolo firewall, noto anche come modello a tre gambe, e con doppio firewall. Queste architetture possono essere ampliate per creare architetture molto complesse a seconda dei requisiti di rete.

Singolo firewall[modifica | modifica wikitesto]

La rete dispone di un singolo firewall con almeno tre interfacce di rete, le quali forniscono rispettivamente un collegamento con:

- La rete esterna, dalla quale arrivano le richieste internet tramite un router (WAN).

- La rete interna, in cui vi è la workstation (intranet).

- La DMZ, che contiene i servizi offerti.

Il firewall che gestisce il tutto diventa l’unica possibile falla di sicurezza per la rete intera e deve essere in grado di gestire tutto il traffico diretto alla DMZ e alla rete interna. Rappresenta una configurazione poco sicura, proprio a causa della presenza di un unico firewall.[2]

Doppio firewall[modifica | modifica wikitesto]

Un approccio più sicuro consiste nell'utilizzare due firewall per creare una DMZ. La configurazione consiste nell’usare un primo firewall esterno come prima linea di difesa, che deve essere configurato per consentire solo il traffico destinato alla DMZ[9]. Il secondo firewall è interno e consente solo il traffico dalla DMZ alla rete interna. La presenza di due firewall è una sicurezza aggiuntiva per la rete interna perché invece di un unico punto di sicurezza ne troviamo due. C'è ancora più protezione se i due firewall usati provengono da due diversi fornitori, perché questo rende meno probabile che entrambi i dispositivi soffrano delle stesse vulnerabilità di sicurezza[2].

Uno degli svantaggi di questa architettura è che è più costosa, sia al momento dell'acquisto che nella gestione. La pratica di utilizzare firewall diversi da diversi fornitori viene talvolta descritta come una componente di una strategia di sicurezza "difesa in profondità”[10][11] Dal punto di vista topologico si può avere un'ulteriore differenziazione di questa struttura, ovvero una configurazione doppio firewall “in line” oppure a T. Nel primo caso abbiamo un firewall esterno ed un firewall interno e nella zona compresa tra i due si trova la DMZ, mentre nel secondo caso abbiamo un primo firewall esterno collegato ad uno switch da cui si diramano due collegamenti protetti ognuno da un firewall interno che fanno da barriera rispettivamente alla workstation e ad una zona in cui vi sono i dati aziendali.

Host DMZ (Pseudo DMZ)[modifica | modifica wikitesto]

Alcuni router domestici si riferiscono impropriamente alla configurazione di un host esposto come "DMZ". Questi router consentono di specificare l'indirizzo IP di un computer della rete interna a cui vengono inoltrati tutti i pacchetti ricevuti da Internet, per i quali non sia esplicitamente assegnato a un altro destinatario tramite la tabella NAT. Ciò rende l'host (anche per potenziali aggressori) accessibile da Internet. Evidentemente, in base alla definizione, questa non è una vera DMZ.

Volendo accedere da remoto alla LAN, il port forwarding delle porte effettivamente utilizzate è preferibile se possibile e questo perché il port forwarding è l’operazione che consente di dirigere il traffico generato da un nodo della rete verso una o più porte di comunicazione del router, e questo permette all’utente che si connette dall’esterno di raggiungere la risorsa di rete associata a quella porta senza l’impedimento di filtri che rallenti lo scambio di dati o renda la comunicazione complicata.[12]

Note[modifica | modifica wikitesto]

- Annotazioni

- ^ In generale in questi casi si applica la tipologia di NAT che coinvolge la traslazione dell'indirizzo IP pubblico e porta di destinazione, che vengono sostituiti, da parte dell'apparato traslatore (router/firewall/gateway che sia), con quelli reali e privati attestati al computer locale. Questa operazione assume nomi diversi a seconda del fornitore software che la implementa. In generale si parla di 'port forwarding'/'port mapping'. Nelle implementazioni di Linux con Iptables, si opera sulla 'tabella nat', nella 'catena PREROUTING', con regola di DNAT. Oppure nella 'catena POSTROUTING' con regola di SNAT.

- Fonti

- ^ (EN) Mike Chapple, Four Tips for Securing a Network DMZ, su fedtechmagazine.com. URL consultato il 17 dicembre 2017.

- ^ a b c d e f (EN) tech-faq, DMZ (DeMilitarized Zone), su tech-faq.com, 11 marzo 2016. URL consultato il 17 dicembre 2017.

- ^ a b c d (EN) Mick Bauer, Designing and Using DMZ Networks to Protect Internet Servers, su linuxjournal.com, 1º marzo 2001. URL consultato il 17 dicembre 2017.

- ^ (EN) Michael Hamelin, How to Design a Secure DMZ, su eweek.com, 1º settembre 2010, p. 2. URL consultato il 17 dicembre 2017.

- ^ (EN) Vincent Danen, Lock IT Down: Implementing a DMZ, su techrepublic.com, 29 marzo 2001. URL consultato il 17 dicembre 2017.

- ^ (EN) Deb Shinder, DNS Best Practices, su techgenix.com, 19 ottobre 2006. URL consultato il 17 dicembre 2017.

- ^ a b (EN) Enno Rey, Considerations on DMZ Design in 2016, Part 2: A Quick Digression on Reverse Proxies, su insinuator.net, 8 settembre 2016. URL consultato il 17 dicembre 2017.

- ^ (EN) Prasanna Bidkar, Difference Between a DMZ Server & a Reverse Proxy, su smallbusiness.chron.com. URL consultato il 17 dicembre 2017.

- ^ Stuart Splaine, Testing Web Security: Assessing the Security of Web Sites and Applications, Wiley, 2002, p. 368, ISBN 0-471-23281-5.

- ^ Luigi Cristiani, ABC della sicurezza: Defense in Depth, su techeconomy.it, 14 luglio 2015. URL consultato il 17 dicembre 2017 (archiviato dall'url originale il 20 giugno 2017).

- ^ (EN) Young, Scott, Designing a DMZ, su sans.org, SANS Institute, 2001, p. 2. URL consultato il 17 dicembre 2017.

- ^ Come accedere da remoto al computer di casa, su fastweb.it, Fastweb. URL consultato il 17 dicembre 2017.

Voci correlate[modifica | modifica wikitesto]

Altri progetti[modifica | modifica wikitesto]

Wikimedia Commons contiene immagini o altri file sulla demilitarized zone

Wikimedia Commons contiene immagini o altri file sulla demilitarized zone

Collegamenti esterni[modifica | modifica wikitesto]

- (EN) Demilitarized zone, in Free On-line Dictionary of Computing, Denis Howe. Disponibile con licenza GFDL