Attacco di Sybil

L'attacco di Sybil è un attacco informatico dove i sistemi di reputazione sono sovvertiti falsificando le identità di una persona in una rete p2p. Fu chiamato così nel 2002 su suggerimento di Brian Zill, ricercatore Microsoft per l'argomento del romanzo Sybil del 1973 di Flora Rheta Schreiber, un caso di studio di una donna a cui è stato diagnosticato un disturbo dissociativo dell'identità. Prima del 2002 l'attacco si chiamava pseudospoofing, termine coniato da L. Detweiler[1][2][3].

Descrizione

[modifica | modifica wikitesto]L'attacco di Sybil alla sicurezza informatica è un attacco in cui un sistema di reputazione viene sovvertito creando identità multiple[4]. La vulnerabilità di un sistema di reputazione a un attacco di Sybil dipende dal modo in cui le identità possono essere generate a buon mercato, dal grado in cui il sistema di reputazione accetta input da entità che non hanno una catena di fiducia che li collega a un'entità fidata e se la reputazione il sistema tratta tutte le entità in modo identico. A partire dal 2012 , le prove hanno dimostrato che gli attacchi Sybil su larga scala potevano essere eseguiti in modo molto economico ed efficiente in sistemi realistici esistenti come BitTorrent Mainline DHT[5][6].

Un soggetto su una rete peer-to-peer è un pezzo di software che ha accesso alle risorse locali. Un'entità si pubblicizza sulla rete peer-to-peer presentando un'identità. Più di un'identità può corrispondere a una singola entità. In altre parole, la mappatura delle identità alle entità è molti a uno. Le entità nelle reti peer-to-peer utilizzano più identità per scopi di ridondanza, condivisione delle risorse, affidabilità e integrità. Nelle reti peer-to-peer, l'identità viene utilizzata come astrazione in modo che un'entità remota possa essere a conoscenza delle identità senza necessariamente conoscere la corrispondenza delle identità con le entità locali. Per impostazione predefinita, si presume che ogni identità distinta corrisponda a un'entità locale distinta. In realtà, molte identità possono corrispondere alla stessa entità locale.

Un avversario può presentare più identità a una rete peer-to-peer per apparire e funzionare come più nodi distinti. L'avversario può quindi essere in grado di acquisire un livello di controllo sproporzionato sulla rete, ad esempio influenzando i risultati delle votazioni.

Nel contesto delle comunità online (umane), tali identità multiple sono talvolta note come sockpuppets.

Prevenzione

[modifica | modifica wikitesto]Gli approcci noti alla prevenzione degli attacchi di Sybil includono la convalida dell'identità, gli algoritmi del grafico della fiducia sociale o i costi economici, la convalida della personalità e le difese specifiche dell'applicazione.

Convalida dell'identità

[modifica | modifica wikitesto]

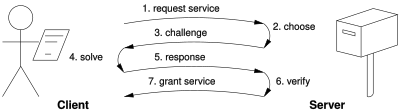

Le tecniche di convalida possono essere utilizzate per prevenire attacchi di Sybil e respingere entità ostili mascherate. Un'entità locale può accettare un'identità remota basata su un'autorità centrale che garantisce una corrispondenza uno a uno tra un'identità e un'entità e può persino fornire una ricerca inversa. Un'identità può essere convalidata direttamente o indirettamente. Nella convalida diretta, l'entità locale richiede all'autorità centrale di convalidare le identità remote. Nella convalida indiretta l'entità locale si basa su identità già accettate che a loro volta garantiscono la validità dell'identità remota in questione.

Applicazioni e servizi di rete pratici spesso utilizzano una varietà di proxy di identità per ottenere una resistenza limitata agli attacchi di Sybil, come la verifica del numero di telefono, la verifica della carta di credito o anche in base all'indirizzo IP di un client. Questi metodi hanno le limitazioni che di solito è possibile ottenere più proxy di identità di questo tipo a un certo costo, o addirittura ottenerne molti a basso costo attraverso tecniche come lo spoofing di SMS o lo spoofing di indirizzi IP. L'uso di tali proxy di identità può anche escludere coloro che non hanno accesso immediato al proxy di identità richiesto: ad esempio, quelli senza il proprio telefono cellulare o carta di credito o gli utenti che si trovano dietro traduzione di indirizzi di rete a livello di operatore telefonico che condividono i propri indirizzi IP con molti altri[7].

Grafici sulla fiducia sociale

[modifica | modifica wikitesto]Le tecniche di prevenzione Sybil basate sulle caratteristiche di connettività dei grafici sociali possono anche limitare l'entità del danno che può essere causato da un determinato aggressore Sybil, preservando l'anonimato[8].

Queste tecniche non possono impedire completamente gli attacchi di Sybil e possono essere vulnerabili a tali attacchi diffusi su piccola scala. Inoltre non è chiaro se i social network online del mondo reale soddisferanno i presupposti di fiducia o connettività che questi algoritmi assumono[9].

Costi economici

[modifica | modifica wikitesto]In alternativa, imporre costi economici come barriere artificiali all'ingresso può essere utilizzato per rendere gli attacchi di Sybil più costosi. La prova del lavoro (proof of work[10]), ad esempio, richiede che un utente dimostri di aver impiegato una certa quantità di sforzo computazionale per risolvere un puzzle crittografico.

Convalida della personalità

[modifica | modifica wikitesto]In alternativa alla verifica dell'identità che tenta di mantenere una rigida regola di assegnazione "uno per persona", un'autorità di convalida può utilizzare un meccanismo diverso dalla conoscenza dell'identità reale di un utente, come la verifica della presenza fisica di una persona non identificata in un determinato luogo e tempo come in una pseudonym party[11] per imporre una corrispondenza uno a uno tra le identità online e gli utenti del mondo reale.

Difese specifiche dell'applicazione

[modifica | modifica wikitesto]Un certo numero di protocolli distribuiti è stato progettato pensando alla protezione dagli attacchi Sybil. SumUp[12] e DSybil[13] sono algoritmi resistenti a Sybil per la raccomandazione e il voto di contenuti online. Whānau è un algoritmo di tabella hash distribuita resistente a Sybil[14]. L'implementazione di Kademlia da parte di I2P prevede anche disposizioni per mitigare gli attacchi di Sybil[15].

Note

[modifica | modifica wikitesto]- ^ Lynn Neary (20 October 2011). Real 'Sybil' Admits Multiple Personalities Were Fake.. NPR. Retrieved 8 February 2017.

- ^ John R Douceur, The Sybil Attack, in Peer-to-Peer Systems, Lecture Notes in Computer Science, vol. 2429, 2002, pp. 251–60., DOI:10.1007/3-540-45748-8_24, ISBN 978-3-540-44179-3.

- ^ Andrew Oram, Peer-to-peer: harnessing the benefits of a disruptive technology.

- ^ Zied Trifa e Maher Khemakhem, Sybil Nodes as a Mitigation Strategy Against Sybil Attack, in Procedia Computer Science, vol. 32, 2014, pp. 1135–40, DOI:10.1016/j.procs.2014.05.544.

- ^ Liang Wang e Jussi Kangasharju, Real-world sybil attacks in BitTorrent mainline DHT, in 2012 IEEE Global Communications Conference (GLOBECOM), 2012, pp. 826–32, DOI:10.1109/GLOCOM.2012.6503215, ISBN 978-1-4673-0921-9.

- ^ Liang Wang e Jussi Kangasharju, Measuring large-scale distributed systems: case of BitTorrent Mainline DHT, in IEEE P2P 2013 Proceedings, 2013, pp. 1–10, DOI:10.1109/P2P.2013.6688697, ISBN 978-1-4799-0515-7.

- ^ John Maheswaran, Daniel Jackowitz, Ennan Zhai, David Isaac Wolinsky, and Bryan Ford, Building Privacy-Preserving Cryptographic Credentials from Federated Online Identities (PDF), 6th ACM Conference on Data and Application Security and Privacy (CODASPY), 9 marzo 2016.

- ^ Haifeng Yu, Michael Kaminsky, Phillip B Gibbons e Abraham Flaxman, SybilGuard: defending against sybil attacks via social networks, 2006 conference on Applications, technologies, architectures, and protocols for computer communications - SIGCOMM '06, 2006, pp. 267–78, DOI:10.1145/1159913.1159945, ISBN 978-1-59593-308-9. URL consultato il 26 febbraio 2021 (archiviato dall'url originale il 2 settembre 2013).

- ^ Bimal Viswanath, Ansley Post, Krishna Phani Gummadi, and Alan E Mislove, An analysis of social network-based Sybil defenses, in ACM SIGCOMM Computer Communication Review, agosto 2010, DOI:10.1145/1851275.1851226.

- ^ (EN) Markus Jakobsson e Ari Juels, Secure Information Networks: Communications and Multimedia Security IFIP TC6/TC11 Joint Working Conference on Communications and Multimedia Security (CMS’99) September 20–21, 1999, Leuven, Belgium, collana IFIP — The International Federation for Information Processing, Springer US, 1999, pp. 258–272, DOI:10.1007/978-0-387-35568-9_18, ISBN 978-0-387-35568-9. URL consultato il 26 febbraio 2021.

- ^ Bryan Ford e Jacob Strauss, An Offline Foundation for Online Accountable Pseudonyms, 1st Workshop on Social Network Systems - SocialNets '08, 1º aprile 2008, pp. 31–6, DOI:10.1145/1435497.1435503, ISBN 978-1-60558-124-8.

- ^ Nguyen Tran, Bonan Min, Jinyang Li, and Lakshminarayanan Subramanian, Sybil-Resilient Online Content Voting (PDF), NSDI ’09: 6th USENIX Symposium on Networked Systems Design and Implementation, 22 aprile 2009.

- ^ Haifeng Yu, Chenwei Shi, Michael Kaminsky, Phillip B. Gibbons, and Feng Xiao, DSybil: Optimal Sybil-Resistance for Recommendation Systems, 30th IEEE Symposium on Security and Privacy, 19 maggio 2009.

- ^ Chris Lesniewski-Laas and M. Frans Kaashoek, Whānau: A Sybil-proof Distributed Hash Table (PDF), 7th USENIX Symposium on Network Systems Design and Implementation (NSDI), 28 aprile 2010.

- ^ The Network Database - I2P, su geti2p.net.

Collegamenti esterni

[modifica | modifica wikitesto]- Measuring Large-Scale Distributed Systems: Case of BitTorrent Mainline DHT (PDF). by Liang Wang and Jussi Kangasharju. IEEE P2P 2013.

- Real-world sybil attacks in BitTorrent mainline DHT. by Liang Wang and Jussi Kangasharju. IEEE GLOBECOM 2012.

- Sybil Attacks Against Mobile Users: Friends and Foes to the Rescue (PDF) (archiviato dall'url originale il 9 giugno 2011). by Daniele Quercia and Stephen Hailes. IEEE INFOCOM 2010.

- On the establishment of distinct identities in overlay networks (PDF). URL consultato il 10 novembre 2017 (archiviato dall'url originale il 4 settembre 2006). by Rida A. Bazzi and Goran Konjevod

- An Offline Foundation for Online Accountable Pseudonyms (PDF). by Bryan Ford and Jacob Strauss

- A Sybil-proof one-hop DHT (PDF). by Chris Lesniewski-Laas

- The Sybil Attack in Sensor Networks: Analysis & Defenses (PDF), su ece.cmu.edu.

- A Survey of Solutions to the Sybil Attack (PDF), su gnunet.org. URL consultato il 2 agosto 2014 (archiviato dall'url originale il 4 agosto 2014).

- SybilGuard: Defending Against Sybil Attacks via Social Networks (PDF), su csd.uoc.gr.

- SybilGuard: defending against sybil attacks via social networks. by Haifeng Yu (requires an ACM account)

- On Network formation: Sybil attacks and Reputation systems (PDF), su dimacs.rutgers.edu.

- Trust Transfer: Encouraging Self-Recommendations without Sybil Attack (PDF), su cs.tcd.ie.

- A Survey of DHT Security Techniques. by Guido Urdaneta, Guillaume Pierre and Maarten van Steen. ACM Computing surveys, 2009.

- An experiment on the weakness of reputation algorithms used in professional social networks: the case of Naymz. by Marco Lazzari. Proceedings of the IADIS International Conference e-Society 2010.